В работах [1, 2] рассмотрены некоторые методологические основы защиты информации в кибернетическом пространстве. Однако условия непрерывной эволюции средств защиты и средств воздействия на них в разнородных вычислительных сетях приводят к необходимости построения адекватной модели и формализации процесса динамической безопасности информации.

Целями исследования являются возможности графового представления вычислительных сетей с распределенными в них конфиденциальной информации и взаимовлияющими средствами ее защиты и средствами неправомерных действий для формализации процесса динамической безопасности на основе выбранного критерия устойчивости.

Возможны два режима работы системы защиты информации (СЗИ):

• недоступность защищаемой информации для системы «неправомерных действий» (СНД);

• либо ее доступность для СНД.

Основной (целевой) функцией СЗИ является обеспечение безопасности защищаемой информации. Под устойчивостью взаимовлияющих процессов будем понимать свойство системы защиты информации в вычислительных сетях с разнородной структурой, определяющее способность СЗИ к длительному поддержанию ее основной функции в заданных границах вне зависимости от изменения внешних воздействий со стороны СНД. Следовательно, эффективность функционирования СЗИ при выбранной политике безопасности зависит от адекватности реализации основной (целевой) функции системы защиты информации.

В соответствии с [3] для выбранной политики безопасности структурную модель PISP (Information Security Policy) вычислительной сети с системой защиты информации и системой неправомерных действий определим в виде кортежа моделей следующим образом:

MISP= <MPI, MSIA, MMPI, MPI_MPI, MPI_SIA, MMPI_SIA>,

где MPI – модель множества распределения защищаемой информации (Protected Information); MSIA – модель множества средств воздействий (СВ) при выбранной политике безопасности на СЗИ с целью незаконного (несанкционированного) доступа к защищаемой информации (System of Illegal Activities); MMPI – модель множества комплексов средств защиты информации (КСЗИ) в СЗИ при выбранной политике безопасности информации (Means of Protecting Information); MPI_MPI – модель связи множества распределения защищаемой информации и множества КСЗИ; MPI_SIA – модель связи множества распределения защищаемой информации и множества СВ; MMPI_SIA – модель связи множества СВ и множества КСЗИ.

Модель MISP в целом и все элементы кортежа модели будем рассматривать на определенном фрагменте вычислительной сети с распределенной в ней информацией. На этом же фрагменте вычислительной сети будем рассматривать и взаимодействие между распределением средств защиты и средств воздействия.

Модель множества распределения защищаемой информации (MPI) представим в виде пустого графа:

GPI=(V(I), Ø),

где V(I)={Vj(Ii)} – множество объектов вычислительной сети (j-х вершин) с множеством i-х типов защищаемой информации из домена Ii={Iik}, где k определяет уровень защищаемой информации (под уровнем защищаемой информации будем понимать такой ее атрибут как несекретность, конфиденциальность, совершенная секретность, для служебного пользования, особая важность и т.д.).

Структуру объектов фрагмента вычислительной сети зададим в виде графа:

GVj=(Vj, EVj),

где Vj – множество объектов вычислительной сети, содержащих информацию с определенными свойствами Iik, а EVj – множество связей между объектами вычислительной сети.

Модель множества средств воздействий MSIA описывается пустым графом в виде:

GSIA=(A(I), Ø),

где A(I) = {An(Ii)} – множество средств воздействий (actions) п-м правонарушителем на i-й тип информации.

На основе нуль-графа GSIA создается нуль-граф GIj=({Ii},Ø), объединение вершин которого формирует входной объект I=∪ Ii, для СНД. Основываясь на изложенном, модель связи множества распределения защищаемой информации и множества СВ, устанавливающая отношения между этими множествами, является биграфом MPI_SIA: GI = (AI , EI), AI ={Ii}∪ I.

Модель MMPI множества комплексов средств защиты информации (КСЗИ) в системе защиты информации (СЗИ) при выбранной политике безопасности описывается пустым графом в виде:

GMPI =(KSZ(I),Ø),

где KSZ(I) ={KSZт(Ii)} – множество комплексов средств защиты информации т-ой СЗИ, обеспечивающей безопасность i-го типа информации.

Система защиты информации включает следующие основные компоненты:

СЗИ = {КСЗИMP, КСЗИSW, КСЗИPM, КСЗИPI},

где КСЗИMP – конкретное средство защиты (mean of protection); КСЗИSW – его программное обеспечение (software); КСЗИPM – используемый метод защиты (protection method); КСЗИPI – защищаемая информация (protected information).

Соответственно KSZт(Ii)={KSZlm(Ii)}, где l определяет конкретную компоненту системы защиты.

Модель MPI_MPI связи множества распределения защищаемой информации и множества КСЗИ описывается биграфом в виде:

GKSZ = (VKSZ, EKSZ), VKSZ =PI∪ {PIi}.

В этой модели защищаемая информация PI (protected information) разбивается на элементы PIi., которые не позволяют системе неправомерных действий за счет распределенных средств защиты VKSZ осуществить противоправные действия.

Модель MMPI_SIA связи множества СВ и множества КСЗИ является моделью функции обеспечения безопасности информации в вычислительных сетях (целевой функции), которую можно представить в виде:

(R:I×Х→PI),

где R – множество глобальных реакций системы на входное воздействие I на защищаемую информацию при состоянии системы X, а PI – выходное состояние защищаемой информации [4].

Как и в [5], структурно эта модель представима в виде орграфа GIDI =(VIPI, EIPI) у которого VIPI =I∪X ∪PI – множество вершин и EIPI – множество дуг. В графе GIPI вершины PI достижимы из вершин I только через вершины множества состояний X, а множество дуг ЕIDI определяет множество стратегий доступа к информации при взаимооднозначном соотношении EIPI ⇔ R. На основании сравнения множества I и PI можно делать вывод об устойчивости или неустойчивости состояний вычислительной сети с КСЗИ к внешним воздействиям.

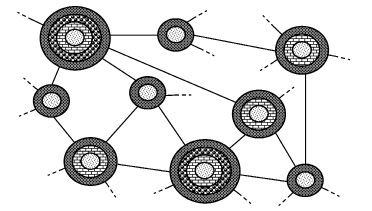

Обобщая модели составляющих, представим структурную модель фрагмента вычислительной сети с системой защиты информации при выбранной политике безопасности и системой неправомерных действий, осуществляющей несанкционированный доступ к защищаемой информации с конкретным набором свойств (MISP) как на рисунке.

Фрагмент вычислительной сети с объектами V и распределенной в них информацией I, средствами воздействия A и средствами защиты KSZ:

– множество j-х объектов вычислительной сети с множеством i-х типов защищаемой информации I: V(I)={Vj(Ii)};

– множество j-х объектов вычислительной сети с множеством i-х типов защищаемой информации I: V(I)={Vj(Ii)};

– множество I защищаемой информации i-го типа с k-м атрибутом: Ii={Iik};

– множество I защищаемой информации i-го типа с k-м атрибутом: Ii={Iik};

– множество средств воздействия п-м правонарушителем на i-й тип защищаемой информации I: A(I) = {An(Ii)};

– множество средств воздействия п-м правонарушителем на i-й тип защищаемой информации I: A(I) = {An(Ii)};

– множество конкретных l-х компонент защиты в m-м КСЗИ, обеспечивающей безопасность i-го типа информации I: KSZт(Ii) = {KSZlm(Ii)}.

– множество конкретных l-х компонент защиты в m-м КСЗИ, обеспечивающей безопасность i-го типа информации I: KSZт(Ii) = {KSZlm(Ii)}.

Информация, циркулирующая при выбранной политике безопасности в вычислительных сетях с взаимодействующими системами защиты информации и «неправомерных действий», подвергается различным модификациям (например – старение и обновление, рассеяние и концентрация). Такой же модификации подвергаются и сами средства защиты информации и воздействия на КСЗИ. Поэтому можно сделать вывод, что функционирование процессов происходящих в модели MISP зависит от функционирования процессов происходящих в моделях MPI, MSIA, MMPI.

Таким образом, предложенная графовая модель вычислительной сети с распределенной в ней информацией, а также средствами защиты и средствами воздействия, может служить основой для оценки динамической устойчивости или неустойчивости состояний вычислительной сети с КСЗИ к внешним воздействиям, а значит и эффективности КСЗИ при выбранной политике безопасности.

Библиографическая ссылка

Мирошина И.Е. ГРАФОВАЯ МОДЕЛЬ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ С ВЗАИМОВЛИЯЮЩИМИ СРЕДСТВАМИ ЗАЩИТЫ ИНФОРМАЦИИ И СРЕДСТВАМИ ВОЗДЕЙСТВИЯ // Международный журнал прикладных и фундаментальных исследований. – 2014. – № 3-1. – С. 19-21;URL: https://applied-research.ru/ru/article/view?id=4733 (дата обращения: 19.04.2024).